Що таке пентест?

— це перевірка (чи тестування) на проникнення та безпеку системи (пошук і використання вразливостей) — це пошук на наявність вразливостей в обраній інформаційній системі. Зазвичай пентест — це метод оцінки рівня безпеки інформаційних мереж, який повністю моделює атаку кібер-злочинців (penetration test). Команда ІТ-фахівців з інформаційної безпеки входить в роль хакерів та намагається зламати систему за попереднім погодженням з власником інформаційної системи, використовуючи при цьому усі можливі вразливості системи.

Ціль пентесту:

Знайти всі можливі вразливості системи, які можуть призвести до будь-яких порушень:

- – порушень конфіденційності;

- – цілісності інформації;

- – доступності інформації;

- – спровокувати некоректну роботу системи;

- – призвести до відмови від обслуговування.

А також — припустити можливі фінансові втрати та економічні ризики від загроз. Тестування на проникнення стосується як віртуального рівня безпеки інформаційних систем, так і фізичного, пов’язаного з обладнанням.

До речі, володіючи мінімальною інформацією про CMS, налаштування сервера та списку скриптів, що використовуються на сайті, можна швидко загуглити та знайти вже наявні вразливості свіжої давності, щоб прискорити процес проникнення й довго не сканувати і не шукати надскладні вразливості. І цією можливістю користуються як хакери-початківці, так і більш досвідчені. Як показує практика, велика кількість веб-майстрів, що створюють сайти, не знають основних заходів безпеки при звичайному встановленню плагінів “за замовчуванням” на тому ж WordPress.

Після проведення пентесту

Після отримання результатів фахівці Datami.ua дають оцінку поточного рівня кібербезпеки, яка дозволяє вирахувати поточний рівень безпеки інформаційних систем, який допоможе зрозуміти наскільки система здатна витримати спробу злому. Також у звіті буде вказана інформація про те, скільки часу потрібно для успішної атаки на клієнта та які ресурси для цього необхідні. На основі отриманих даних замовнику пентесту буде надано список рекомендацій для усунення отриманого списку вразливостей.

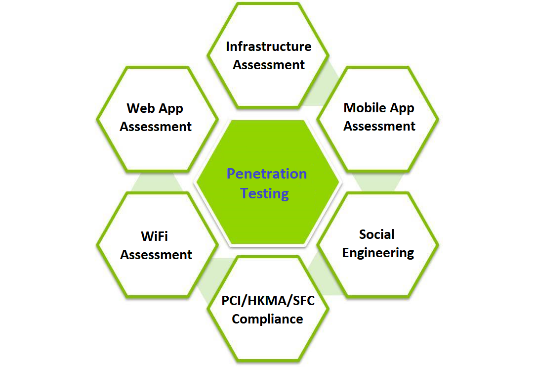

Під моделюванням дій кіберзлочинця мають на увазі атаку на такі об’єкти (об’єкти перевірки):

- – система управління базами даних інформаційної системи;

- – мережеве обладнання, що використовується для обслуговування ІС;

- – мережеві служби та сервіси (наприклад, електронна пошта), пов’язані з ІС компанії;

- – засоби захисту інформації, якщо такі існують;

- – програмне забезпечення, встановлене на серверах;

- – серверні та користувацькі операційні системи.

Для проведення пентесту сайту використовується багато різних програм, таких як Nmap чи Nessus, операційна система Kali Linux та інші. Необхідне для використання програмне забезпечення, в тому чи іншому випадку, обирає сам фахівець з кібербезпеки. В різних випадках необхідні різні програми. Не можна використовувати один і той самий набір ПЗ для перевірки сайтів, серверів чи цілих систем різного рівня. Це вибір фахівців, яким необхідно перевірити усі можливі “дірки” в системі безпеки.

Перевірка на проникнення —

це достатньо цікава “подорож” по інформаційних базах клієнта, де необхідно приймати рішення в міру проникнення в глибину мереж. І чим більше вразливостей знайдеться, тим більше ПЗ необхідно буде використати на тому чи іншому етапі пентесту. В такій роботі фахівці з пентесту часто використовують зовнішню IP-адресу, підключаючи найпопулярніші програми Router Scan та NMap, що дозволяє знаходити вразливості, наприклад, у Windows, компоненти якого часто мають багато “входів” для зловмисників.

Результати пентесту (що на виході?):

Звіт пентесту зазвичай складається з таких пунктів:

- – дата початку пентесту та дата завершення з точним часом;

- – інформація про фахівця чи команду, що виконувала роботу;

- – підстави для початку перевірки (підозри, договір з замовником чи інші);

- – інформація, надана з боку клієнта;

- – невеликий FAQ із зазначенням термінів, що використовуються у звіті, посилання;

- – історія (журнал) проведення тестування на пошук вразливостей (процес пентестингу);

- – список знайдених загроз та вразливостей;

- – рекомендації та поради щодо усунення вразливостей.

Тестування на проникнення

Проводиться із застосуванням цілого списку спеціального програмного забезпечення, різних додатків (підбір паролів, пошук вразливостей портів IP-мереж, виявлення шкідливих програм). Тому процес охоплює велику кількість пунктів перевірки.

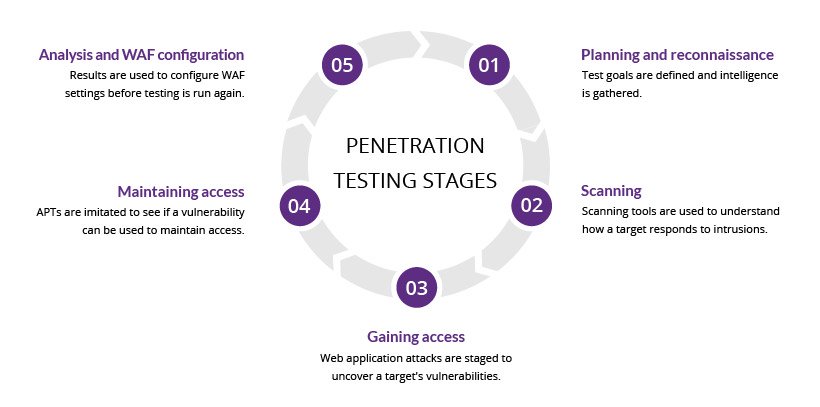

Найчастіші з яких наведені у списку нижче:

- – збір інформації (пошук даних про замовника у відкритих джерелах, збір даних про допуски співробітників). Особливо це важливо для соціальної інженерії (рекомендуємо використовувати багатофакторну аутентифікацію). В принципі — це звичайна Інтернет-розвідка. В якій дуже важливо зібрати максимально багато інформації про компанію, її співробітників (в тому числі й колишніх). Тут необхідні всі дані: і соціальні мережі, домени, адреси електронних пошт, структура компанії з посадами, список сайтів постачальників ІТ-рішень для цієї компанії, DNS серверів, дані та інше.

- – пошук технічної бази. Це визначення і збір даних про існуючі ресурси, операційні системи, програмне забезпечення та додатки, які використовуються компанією для забезпечення роботи інформаційних ресурсів.

- – безпосередній аналіз вразливостей і загроз. Це виявлення вразливостей в системах безпеки, додатках та програмному забезпеченні із застосуванням спеціалізованих програм і утилітів.

- – експлуатація і обробка даних (на цьому етапі відбувається імітація реальної атаки зловмисників для отримання відомостей про наявні вразливості з метою подальшого аналізу, а також збір даних про можливі терміни злому системи і розрахунки економічних ризиків).

- – формування звіту (етап оформлення отриманої інформації, складання рекомендацій та інструкцій по усуненню існуючих вразливостей).

Також під час пентесту ми використовуємо усі можливі способи, такі як:

- – запускаємо експлойти;

- – перехоплюємо трафік;

- – підбираємо паролі;

- – розкручуємо здобуті хеші паролів;

- – перевіряємо на можливість SQL-ін’єкції/XSS.

Для чого ж все-таки потрібен пентест?

- – дає найбільш повну картину про стан інформаційної безпеки в компанії;

- – дозволяє виявити слабкі та незахищені місця;

- – дає можливість вчасно вжити заходи для покращення безпеки;

- – дає розуміння існуючої роботи відділів, пов’язаних з інформаційною безпекою;

- – дає план дій щодо усунення знайдених вразливостей.

- Як часто необхідно здійснювати пентест?

– як мінімум 1 раз на рік, проте все залежить від трафіку сайту, бази даних та навантаження на сервери.

Також слід уточнити, що при проведенні пентесту краще шукати фахівця на стороні чи в компанії, яка спеціалізується на кібербезпеці. Сам штатний співробітник компанії, що відповідає за безпеку інформаційних систем не дуже підходить для такого завдання через особисту зацікавленість в результатах. Він може приховати реальні загрози через ризик виявлення своєї некомпетентності чи просто може не володіти необхідним рівнем знань. Натомість віддалений експерт з більшою ймовірністю знайде всі вразливості та виконає роботу в строк.

Що не може виявити пентест?

Не забувайте перевіряти своїх милих секретарів на робочому місці, оскільки там можна знайти найбільш цікаві стікери, наклеєні на монітор з паролем доступу в адмін-панель сайту, через який за короткий час можна проникнути в усі захищені місця сервера і жодні “захисти” відділу кібербезпеки при цьому не допоможуть. А ще — перевіряйте щойно куплені Wi-Fі роутери на наявність паролю доступу до нього “за замовчуванням”, адже часто багато хто не встановлює свої паролі, використовуючи при цьому пароль “за замовчуванням”, написаний на наклейці внизу роутера разом з серійним номером пристрою. Не дозволяйте співробітникам використовувати VPN для входу в захищені бази даних компанії.

Ваш Datami.